| · | 02.02 | В Debian GNU/Hurd обеспечена сборка 75% пакетов Debian (33 +5) |

Разработчики проекта GNU/Hurd представили доклад о недавних достижениях и текущем состоянии проекта. Среди недавних достижений GNU/Hurd:

GNU Hurd представляет собой ядро, развиваемое в качестве замены ядра Unix и оформленное в виде набора серверов, работающих поверх микроядра GNU Mach и реализующих различные системные сервисы, такие как файловые системы, сетевой стек, система управления доступом к файлам. Микроядро GNU Mach предоставляет IPC-механизм, используемый для организации взаимодействия компонентов GNU Hurd и построения распределённой мультисерверной архитектуры. Дистрибутив Debian GNU/Hurd сочетает программное окружение Debian c ядром GNU/Hurd и остаётся единственной активно развиваемой платформой Debian, созданной на базе ядра, отличного от Linux (ранее развивался порт Debian GNU/KFreeBSD, но он давно находится в заброшенном состоянии).

| ||

|

Обсуждение (33 +5) |

Тип: Обобщение |

| ||

| · | 02.02 | Первый публичный релиз ANet, стека для создания защищённых туннелей (37 +10) |

|

Проект ANet (ANet Secure Transport Protocol) развивает альтернативный стек для организации защищённых туннелей, предназначенный для объединения частных сетей в условиях, когда стандартные решения (WireGuard, OpenVPN) в силу разных обстоятельств не применимы. Проект позиционируется не как очередной форк WireGuard, а как "Сеть Друзей" (Friends-to-Friends VPN) с упором на использование зарекомендовавших себя криптоалгоритмов и автономную работу в режиме "Dead Man's Hand". В ANet используется собственный транспортный протокол ASTP (ANet Secure Transport Protocol), обеспечивающий полное сквозное шифрование, устойчивый к высокой потере пакетов и неотличимый от случайного UDP-трафика. Код написан с нуля на языке Rust и распространяется под лицензией MIT, но с явным запретом на включение в проект зависимостей под GPL 2.0 и 3.0.

Основные особенности:

В отличии от WireGuard c узнаваемым handshake (Magic number + Noise Protocol) и OpenVPN с характерным TLS-отпечатком, в протоколе ASTP каждый пакет начинается со случайной затравки (nonce 12 байт), за которым идёт шифротекст переменной длины с добавочным заполнением до ближайшего размера блока (настраивается). Для внешнего наблюдателя трафик неотличим от случайного. ANet преподносится как попытка вернуть в VPN "физичность" эпохи флоппинет (HDD у друга), но в цифре: PSK (pre-shared keys), ручное управление маршрутами, "zero-knowledge proof" через fingerprint. Проект сопровождается кодексом поведения (Code of Conduct), подготовленным в соответствии с принципом "радикальной честности". В правилах прописано "право на посыл" (право послать любого разработчика при плохом коде), "зеркальный ответ" (жалобы на токсичность игнорируются), первостепенность кода (неважно, кто автор, а важно качество кода) и бан за попытки навязывания политкорректности.

| ||

| · | 02.02 | Атака на проект Notepad++, приведшая к выборочной подмене обновлений (60 +7) |

|

Разработчики Notepad++, открытого редактора кода для платформы Windows, опубликовали разбор инцидента, в результате которого была скомпрометирована сетевая инфраструктура провайдера и некоторые пользователи Notepad++ получили подменённые исполняемые файлы, загружаемые с использованием системы автоматической доставки обновлений WinGUp.

Атака была проведена через выборочное перенаправление трафика между пользователем и сервером загрузки обновлений. Подмена оказалась возможной из-за уязвимости в механизме верификации и проверки целостности загружаемого обновления. Атакующий, способный вклиниться в транзитный трафик, мог подменить манифест обновления и инициировать вывод запроса на загрузку своего фиктивного обновления и связанных с ним метаданных для проверки целостности. Дополнительный разбор показал, что атака была реализована на уровне инфраструктуры хостинг-провайдера, что позволило злоумышленникам перехватывать и перенаправлять трафик, адресованный домену notepad-plus-plus.org. Перенаправление осуществлялось выборочно только для определённых пользователей, которым отдавался подменённый манифест с информацией об обновлениях. Первые следы активности атакующих датированы июнем 2025 года, а последние - 10 ноября, но возможность совершения атаки сохранялась до 2 декабря. Судя по предоставленной провайдером информации, атака стала возможна благодаря взлому сервера совместного хостинга, на котором размещался сайт notepad-plus-plus.org. 2 сентября после обновления ПО лазейка была прикрыта, но атакующие до этого получили учётные данные для подключения к одному из внутренних сервисов, что позволяло им до 2 декабря перенаправлять запросы к скрипту "https://notepad-plus-plus.org/getDownloadUrl.php" на свои серверы. 2 декабря подмена обновлений была замечена и провайдер блокировал доступ атакующих. После инцидента сайт Notepad++ был переведён к другому хостинг-провайдеру, более тщательно заботящемуся о безопасности. В версии Notepad++ 8.8.9 для блокирования подмены обновлений в состав Notepad++ и WinGUp были добавлены обязательные проверки не только цифровых подписей, но и сертификатов для загружаемых файлов, а также реализована блокировка применения обновления при неудачной проверке. В ожидаемом в течение месяца выпуске 8.9.2 дополнительно будет добавлена проверка цифровой подписи для XML-манифеста (XMLDSig), возвращаемого сервером доставки обновлений.

| ||

|

Обсуждение (60 +7) |

Тип: Проблемы безопасности |

| ||

| · | 01.02 | В Firefox появилась настройка для отключения AI и активирован режим разделения экрана (41 +23) |

|

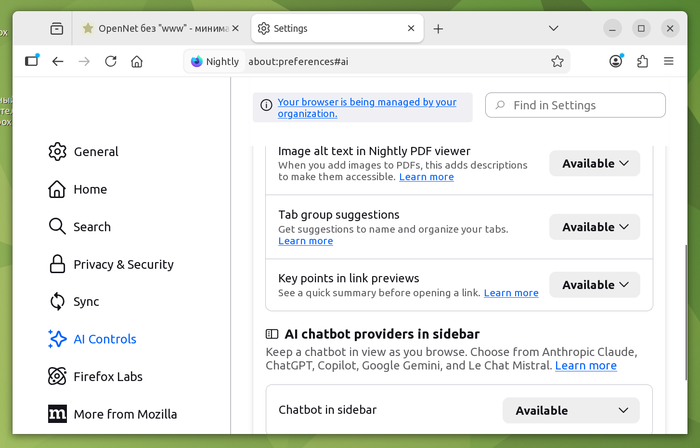

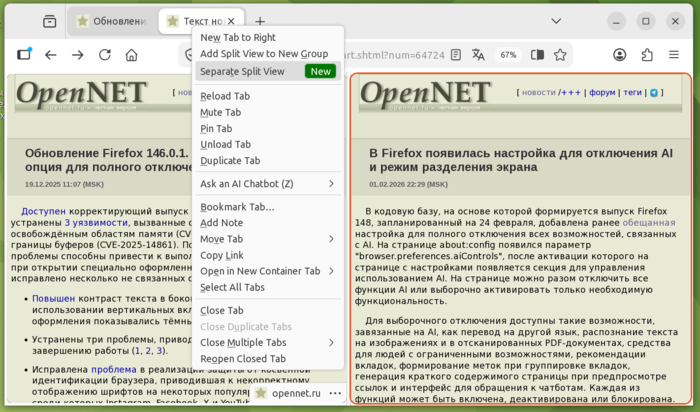

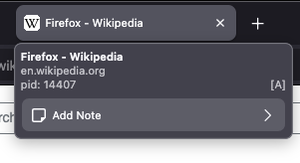

В кодовую базу, на основе которой формируется выпуск Firefox 148, запланированный на 24 февраля, добавлена ранее обещанная настройка для полного отключения всех возможностей, связанных с AI. На странице about:config появился параметр "browser.preferences.aiControls", после активации которого на странице с настройками появляется секция для управления использованием AI. На странице можно разом отключить все функции AI или выборочно активировать только необходимую функциональность.

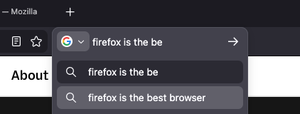

Для выборочного отключения доступны такие возможности, завязанные на AI, как перевод на другой язык, распознание текста на изображениях и в отсканированных PDF-документах, рекомендации и метки при группировке вкладок, генерация краткого содержимого страницы при предпросмотре ссылок и интерфейс для обращения к чатботам. Каждая из функций может быть включена, деактивирована или блокирована. При блокировке локально устанавливаемые AI-модели удаляются, а элементы интерфейса скрываются.  Дополнительно отмечается включение по умолчанию в ночных сборках Firefox, на основе которых 24 марта будет опубликован Firefox 149, режима Split View. В данном режиме пользователь может бок о бок в одном окне просмотреть содержимое двух вкладок. В Firefox 147 режим Split View по умолчанию отключён и активируется через параметр "browser.tabs.splitView.enabled" на странице about:config, после чего в контекстном меню, показываемом при клике правой кнопкой мыши на вкладках, появится кнопка "Add Split View". При нажатии данной кнопки содержимое окна разделяется на две части и в правой части открывается содержимое страницы новой вкладки. Если выбрать опцию для группы из двух вкладок, указанные вкладки сразу будут раскрыты рядом с друг другом. Допускается произвольное изменение размера правой и левой области просмотра через перетаскивание мышью полосы-разделителя. Активная вкладка при одновременном просмотре выделяется красной рамкой.  Из изменений в ночных сборках Firefox также отмечается задействование в отдельном поле для поиска, которое можно добавить на панель, тех же механизмов вывода выпадающей информации, что используются в адресной строке AwesomeBar. Кроме того, началось тестирование функции Tab Notes, позволяющей прикреплять произвольные примечания к вкладкам.

| ||

|

Обсуждение (41 +23) |

Тип: К сведению |

| ||

| · | 01.02 | Выпуск свободного интерпретатора классических квестов ScummVM 2026.1.0 (28 +10) |

|

После года разработки опубликован выпуск свободного кроссплатформенного интерпретатора классических квестов ScummVM 2026.1.0, заменяющего исполняемые файлы для игр и позволяющего выполнять многие классические игры на платформах, для которых они изначально не предназначены. Код проекта распространяется под лицензией GPLv3+.

Всего обеспечена возможность запуска более 500 квестов, включая игры компаний LucasArts, Humongous Entertainment, Revolution Software, Cyan и Sierra, такие как Maniac Mansion, Monkey Island, Broken Sword, Myst, Blade Runner, King's Quest 1-7, Space Quest 1-6, Discworld, Simon the Sorcerer, Beneath A Steel Sky, Lure of the Temptress и The Legend of Kyrandia. Поддерживается запуск игр на платформах Linux, Windows, macOS, iOS, Android, PS Vita, Switch, Dreamcast, AmigaOS, Atari/FreeMiNT, RISC OS, Haiku, PSP, PS3, Maemo, GCW Zero и др. В новой версии:

| ||

|

Обсуждение (28 +10) |

Тип: Программы |

| ||

| · | 01.02 | Компания Meta переписала часть мессенджера WhatsApp на языке Rust (186 +18) |

|

Инженеры из компании Meta* опубликовали отчёт о переработке компонентов мессенджера WhatsApp с использованием языка Rust. В рамках инициативы по усилению безопасности проекта был подготовлен новый вариант библиотеки wamedia, изначально написанной на языке C++ и применяемой в WhatsApp для отправки и обработки мультимедийных файлов в формате MP4.

Мотивом для переработки послужило выявление в wamedia ошибок, возникавших при обработке некорректно оформленных MP4-файлов. Подобные ошибки были устранены и добавлены проверки корректности файлов, но потенциально библиотека представляла угрозу безопасности из-за вероятного наличия ещё не выявленных похожих ошибок и использования библиотеки при автоматической обработке присылаемых данных. Эксплуатация неисправленной уязвимости в wamedia могла бы привести к выполнению кода через отправку пользователю специально оформленных мультимедийных данных, как это недавно было продемонстрировано в библиотеке Dolby Unified Decoder. Вместо постепенного переписывания wamedia был создан новый вариант библиотеки на языке Rust, который разрабатывался параллельно с оригинальной версией на C++. В конечном счёте удалось заменить около 160 тысяч строк кода на C++ на 90 тысяч строк кода на Rust. Ключевыми проблемами при задействовании в WhatsApp кода на Rust стало увеличение размера исполняемого файла из-за интеграции стандартной библиотеки Rust и необходимость адаптации системы сборки с сохранением всех поддерживаемых платформ. При этом версия на Rust не только отличалась заметным сокращением числа строк в коде, но и показала прирост производительности и снижение потребления памяти по сравнению с реализацией на C++. В настоящее время версия WhatsApp с кодом на Rust доведена до пользователей Android, iOS, macOS, Web, носимых устройств и некоторых других платформ. Утверждается, что опыт внедрения Rust в WhatsApp и распространение новой библиотеки wamedia на миллиарды устройств и браузеров показывает готовность к применению языка Rust в глобальном масштабе. По данным Meta большинство опасных уязвимостей в развиваемых продуктах вызвано проблемами при работе с памятью в коде на C и C++. Для предотвращения появления подобных уязвимостей компания продвигает три стратегии: использование для нового кода языков, безопасно работающих с памятью; снижение поверхности атаки при проектировании; инвестирование в развитие средств для обеспечения безопасности остающегося кода на C и C++.

| ||

|

Обсуждение (186 +18) |

Тип: К сведению |

| ||

| · | 01.02 | Атакующим удалось добавить незамеченный вредоносный код в репозиторий Plone (38 +13) |

|

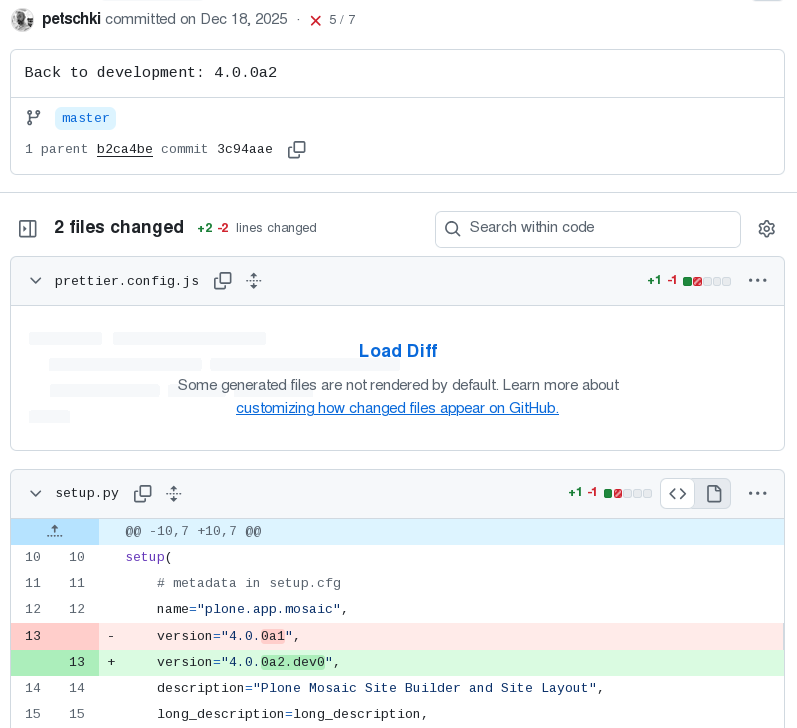

Разработчики свободной системы управления контентом Plone, написанной на Python и JavaScript/NodeJS, объявили об инциденте, в результате которого в git-репозиторий проекта на GitHub был добавлен вредоносный код. Изначально в репозитории были выявлены три появившихся 7 января изменения (1, 2, 3), добавляющие вредоносный код в JavaScript-файлы проекта (1, 2, 3). Разбор инцидента показал, что интеграция вредоносного кода была произведена в результате компрометации учётной записи одного из разработчиков, токен доступа которого был захвачен злоумышленниками после запуска вредоносного ПО в его системе.

14 января скомпрометированная учётная запись была заблокирована, а разработчикам проекта рекомендовано проанализировать коммиты с 1 по 14 января. 27 января было обнаружено, что замеченными коммитами дело не ограничилось и атака затронула пять репозиториев проекта (plone/volto, plone/mockup, plone/plone.app.mosaic, plone/critical-css-cli, plone/plonetheme.barceloneta), в которые был незаметно интегрирован вредоносный код. В случае репозитория plone.app.mosaic, атакующим удалось подменить master-ветку. Атака была проведена спустя два месяца после захвата токена доступа разработчика. Для интеграции изменений вместо обычных коммитов атакующие воспользовались операцией "force push" (git push с опцией "--force"), позволяющей принудительно заменить ветку во внешнем репозитории своим содержимым и, соответственно, переписать историю изменений (после замены показывается история из ветки, загруженной атакующим). Для предотвращения подобной подмены веток в будущем разработчики Plone включили в GitHub правила, блокирующие операции "force push" для основных веток и тегов. В репозитории plone.app.mosaic для затруднения выявления компрометации атакующие подставили в master-ветку вредоносный коммит, имеющий фиктивную дату - 18 декабря, полагая, что область поиска вредоносного кода сосредоточится на изменениях, добавленных после их первой активности в репозитории. Вредоносное изменение преподносились в подставленном коммите как начало разработки нового тестового выпуска, но помимо смены номера версии в метаданных (с 4.0.0a1 на 4.0.0a2.dev0) в вызываемый на этапе сборки javascript-файл prettier.config.js был добавлен вредоносный код. Для скрытия при просмотре изменения в терминале код был добавлен в одной строке с легитимной операцией и смещён из видимой области с использованием пробелов. В интерфейсе GitHub данный код также не показывался по умолчанию и требовал нажатия кнопки "Load Diff".

Атака была нацелена в большей степени на разработчиков проекта, чем на пользователей. В релиз вредоносные изменения не вошли. Вредоносный код активировался при сборке, загружал эксплоиты для повышения привилегий, настраивал автозапуск через вызов своих процессов из стартовых скриптов и позволял удалённо управлять сервером. Помимо этого устанавливаемый вредоносный компонент осуществлял поиск и отправку конфиденциальных данных, таких как токены доступа, профили браузеров и ключи от криптокошельков.

| ||

|

Обсуждение (38 +13) |

Тип: Проблемы безопасности |

| ||

| · | 31.01 | Выпуск среды рабочего стола Budgie 10.10.1 (7) |

Представлен выпуск среды рабочего стола Budgie 10.10.1, первое обновление ветки, переведённой на использование протокола Wayland. Код проекта распространяется под лицензией GPLv2.

Пакеты с Budgie 10.10.1 доступны в Fedora Rawhide и войдут в состав дистрибутивов Fedora 44 и Ubuntu Budgie 26.04.

Среди изменений в новой версии:

| ||

|

Обсуждение (7) |

Тип: Программы |

| ||

| · | 31.01 | Выпуск Pingora 0.7, фреймворка для создания сетевых сервисов (57 +8) |

|

Компания Cloudflare опубликовала выпуск фреймворка Pingora 0.7, предназначенного для разработки защищённых высокопроизводительных сетевых сервисов на языке Rust. Построенный при помощи Pingora прокси уже более двух лет используется в сети доставки контента Cloudflare вместо nginx и обрабатывает более 40 млн запросов в секунду. Код написан на языке Rust и опубликован под лицензией Apache 2.0.

Основные возможности Pingora:

Среди изменений в новой версии:

| ||

|

Обсуждение (57 +8) |

Тип: Программы |

| ||

| · | 31.01 | Доступен порт GTK+ 1.3 для Windows 11 (82 +17) |

|

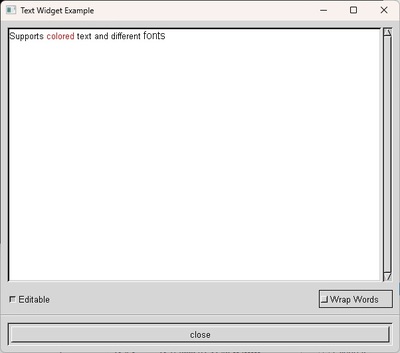

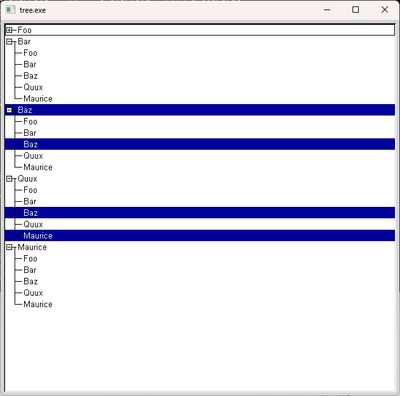

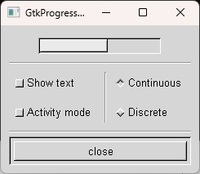

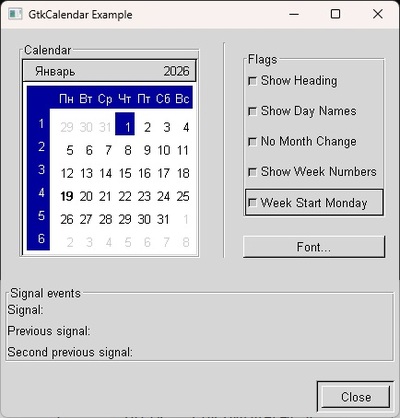

Подготовлен порт библиотеки GTK+ 1.3, работающий в Windows 11 и компилируемый с использованием современных инструментов разработки MSVC 2022 и CMake. Все штатные примеры работают (helloworld, testgtk). Результат выглядит аутентично, а потребление ОЗУ при запуске примеров составляет 1.7 МБ. В планах написание для библиотеки отрисовки GDK бэкенда, позволяющего использовать SDL 1.2 и SDL3, что расширит спектр поддерживаемых современных систем.

GTK+ 1.3 выбран для портирования как представитель "золотой эры" разработки пользовательских интерфейсов, обладающий такими достоинствами, как реализация виджетов на основе базовых примитивов GDK; легковесная компоновка элементов интерфейса без лишних накладных расходов на разбор CSS; простая объектная модель GObject; нативный GDK Win32, взаимодействующий с Windows напрямую без излишних прослоек.

| ||

| · | 31.01 | Опубликован scx_horoscope, астрологический планировщик задач для ядра Linux (59 +54) |

|

Лукас Дзампьери (Lucas Zampieri) из компании Red Hat опубликовал шуточный планировщик задач scx_horoscope, распределяющий ресурсы CPU на основе астрологических принципов, принимая во внимание знаки зодиака и положения планет в текущий момент. Проект развивается в образовательных и развлекательных целях. Ключевым назначением scx_horoscope называется обучение и демонстрация использования механизма "sched_ext" (SCX), позволяющего использовать eBPF для создания планировщиков CPU.

Планировщик полностью работоспособен и достаточно стабилен, но не рекомендуется для рабочего применения, так как действительно учитывает при вычислении приоритета процессов ретроградное движение планет и фазы Луны. Для точного определения позиции планет задействован пакет astro. Задачи классифицируются с учётом знаков зодиака и привязки к небесным телам, например, солнце связывается с критически важными процессами (PID 1, init), луна с интерактивными задачами (редакторы, командные оболочки, эмуляторы терминала), меркурий с сетевыми задачами и вводом/выводом, венера с десктоп-задачами, марс с высоконагруженными приложениями (компиляторы, кодировщики видео), юпитер с активно потребляющими память процессами (СУБД, браузеры), сатурн с системными фоновыми процессами и потоками ядра. При негативных с точки зрения астрологии факторов влияния положения планет, вычисленного на текущий день, применяется снижение приоритета на 50% для связанного с планетой класса задач. Например, при ретроградном меркурии снижается приоритет для сетевых и интерактивных задач, при ретроградном марсе - ресурсоёмких задач, а при ретроградной венере - десктоп-задач. На приоритет также влияет текущая фаза луны - в полнолуние интерактивные задачи получают в 1.4 раза больше времени. Огненные и воздушные знаки зодиака повышают приоритет потребляющих CPU задач в 1.5 раза, но снижают приоритет интенсивно расходующих память задач в 0.7 раза. Водные знаки уменьшают приоритет CPU-задач в 0.6 раз, но повышают приоритет расходующих память задач в 1.3 раза. Из планов на будущее отмечается создание натальной карты процессов на основе времени их создания, прогнозирование времени завершения процессов по гороскопу и учёт астрологической совместимости при привязке процессов к ядрами CPU.

| ||

|

Обсуждение (59 +54) |

Тип: К сведению |

| ||

| · | 30.01 | Разработчики FFmpeg раскритиковали AMD за раздутые патчи (227 +90) |

|

Разработчики мультимедийного пакета FFmpeg попросили компанию AMD внимательнее относиться к подготовке патчей и не отправлять сгенерированные через AI изменения без проведения ручного рецензирования. Недовольство вызвал набор патчей с реализацией возможности использования AMD HIP SDK (Heterogeneous-compute Interface for Portability) на платформе Windows для ускорения обработки видео на системах с GPU AMD.

В патчах было отмечено наличие бессмысленного кода и ненужной документации. В частности, в коде имелась константа с именем "8" и значением 8 (константа использовалась при выводе подсказки о возможных значениях размера блока в опции "mb_size"), а также описание излишнего процесса установки gcc и make при помощи пакетного менеджера pacman. Предполагалось, что данные изменения были сгенерированы AI и не замечены из-за недостаточно тщательного рецензирования. Автор патча сообщил, что осознанно добавил инструкцию по использованию pacman, написанную им 4 года назад, так как счёл, что она будет полезной при установке зависимостей, но если рецензирующий посчитал её излишней, то он удалит её из патча. В ответ представитель FFmpeg извинился за непонимание и сказал, что даже не представлял, что существуют разработчики, которые не видят отличий между wiki-страницей и сообщением в Git-коммите. Он отметил, что "прикреплённое к коммиту сообщение должно ясно и лаконично пояснять назначение изменения и то, какие оно выполняет действия. Никто не станет выяснять, как компилировать и настраивать окружение по тексту примечания к коммиту".

| ||

|

Обсуждение (227 +90) |

Тип: Тема для размышления |

| ||

| · | 30.01 | Выпуск консольного web-браузера Chawan 0.3.3 (131 +30) |

|

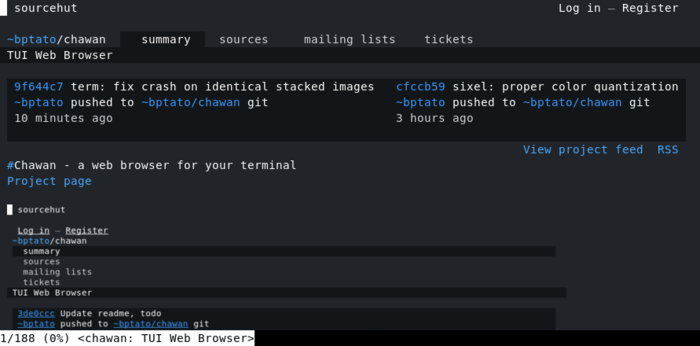

Опубликован выпуск консольного web-браузера Chawan 0.3.3, использующего собственный компактный движок с поддержкой CSS и JavaScript. Среди целей проекта заявлена реализация поддержки современных web-стандартов, сохраняя при этом самодостаточность, простоту и расширяемость. Код Chawan написан на языке Nim и распространяется как общественное достояние. Поддерживается работа в Linux, BSD-системах, Haiku и macOS.

Основные возможности:

| ||

|

Обсуждение (131 +30) |

Тип: Программы |

| ||

| · | 30.01 | В Debian 14 намерены удалить слой для совместимости systemd со скриптами sysv-init (240 +6) |

|

Команда сопровождающих Debian изначально планировала удалить слой совместимости systemd-sysv-generator в Debian 13 (Trixie), но решение было отложено на следующий релиз (Debian 14). Прошло два года, и полный переход на юнит-службы systemd планируется к концу февраля 2026 года. Переход аргументируется повышением уровня безопасности запускаемых служб systemd, а также более надёжным контролем над запуском и циклом работы службы. Кроме того, проект systemd ранее объявил о решении удалить в выпуске systemd 260 поддержку скриптов служб в формате System V и прекратить поставку компонентов systemd-sysv-install, systemd-rc-local-generator и systemd-sysv-generator.

| ||

| · | 30.01 | Создан альянс для развития унифицированных компонентов игровых Linux-дистрибутивов (89 +33) ↻ |

|

Разработчики восьми дистрибутивов Linux, специализирующихся на предоставлении окружений для запуска компьютерных игр, сформировали рабочую группу Open Gaming Collective (OGC) для совместной разработки унифицированного набора компонентов и продвижения подготовленных изменений в основной состав проектов, образующих открытый игровой стек. К инициативе присоединились дистрибутивы Universal Blue (Bazzite), Nobara, ChimeraOS, Playtron, Fyra Labs, PikaOS, ShadowBlip и ASUS Linux.

Предполагается, что совместная работа над дублирующимися в разных дистрибутивах задачами позволит высвободить время и сфокусировать внимание на развитии специфичной для каждого дистрибутива функциональности. При создании патчей к существующим пакетам участники по возможности будут добиваться принятия подготовленных изменений в основные проекты (upstream), вместо поддержания отдельных наборов патчей, привязанных к поставляемым в дистрибутивах пакетам. В настоящее время в OGC запущено два проекта - пакет с Linux-ядром OGC Kernel, сфокусированным на оптимальную производительность и эффективность при выполнении игровых приложений, и форк развиваемого компанией Valve композитного сервера Gamescope, включающий поддержку дополнительного оборудования. В составе OGC также планируют совместно развивать фоновый процесс InputPlumber для обработки событий с разных устройств ввода и патчи к различным пакетам компании Valve, используемым в SteamOS. Дистрибутив Bazzite, основанный на технологиях Fedora Silverblue и оптимизированный для запуска игр, принял решение перейти на использование ядра OGC Kernel, заменить HHD (HandHeld Daemon) на InputPlumber, интегрировать в Steam UI поддержку управления RGB-подсветкой и кулерами, и начать тестирование применения Faugus Launcher в качестве потенциальной замены платформы Lutris. Дополнение: Основатель дистрибутива CachyOS пояснил, что его проект отказался от предложения присоединиться к альянсу OGC так как разработчики не увидели выгоды для дистрибутива от такого сотрудничества, не хотят связываться с проектом Playtron и опасаются, что инициатива может превратиться в "бюрократическую ловушку". С точки зрения CachyOS образование альянса выглядело как поспешная попытка дистрибутива Bazzite найти сопровождающих пакет с ядром после отстранения текущего мэйнтейнера и решить возникшие технические проблемы чужими силами.

| ||

|

Обсуждение (89 +33) ↻ |

Тип: К сведению |

| ||

| Следующая страница (раньше) >> | ||